1. 需求分析

- 本案例将展示用户场景为两端防火墙分别为单出口与双出口情况下,并对接两条IPSecVPN,最终实现冗余效果,方便用户快速部署。

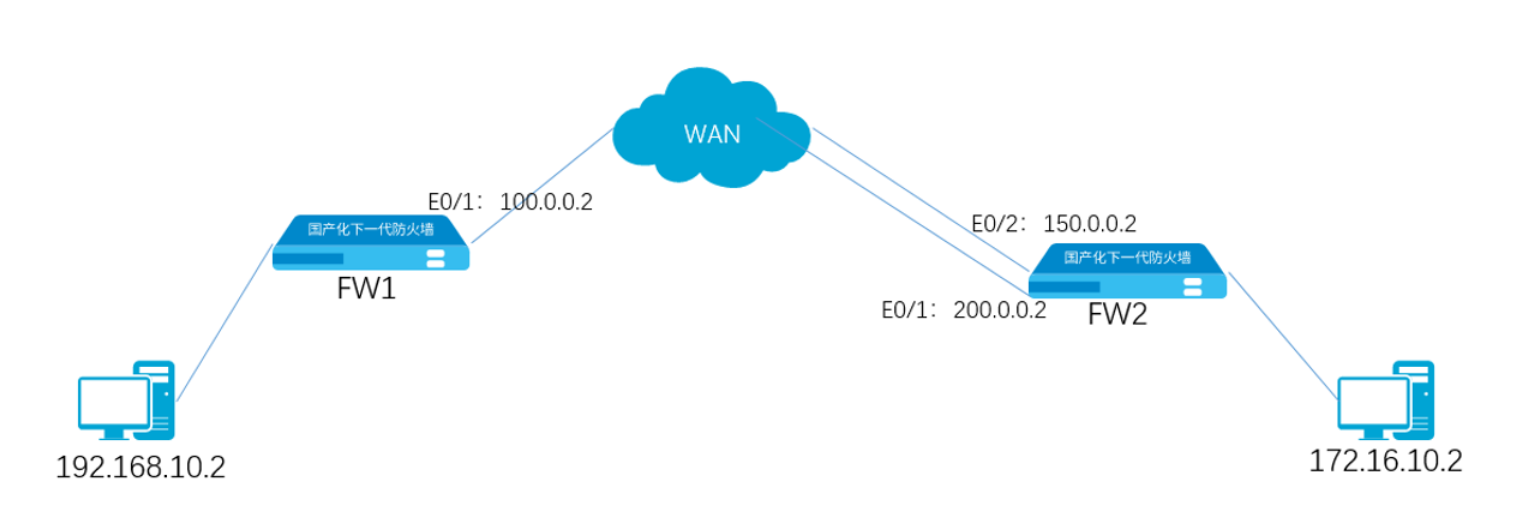

2. 组网拓扑

3. 解决方案

3.1 软硬件信息

| FW1软件版本 | SG-6000-CloudEdge-5.5R7P2 |

| 硬件平台 | SG-6000-VM01 |

| FW2软件版本 | SG6000-CloudEdge-5.5R7P2 |

| 硬件平台 | SG-6000-VM01 |

3.2 配置

- 前提条件:FW1和FW2均已经配置基础上网,并且两端内网终端用户能够正常上网。

- 单出口和双出口建立IPSecVPN,可能会遇到因双出口端的路由问题,例如:两条负载默认路由、两条冗余的默认路由,导致协商报文转发至错误接口,IPSecVPN无法建立。

- 所以可以使用关闭接口逆向路由和规定VPN发起者的办法来规避相关问题。

3.2.1 FW1配置

- FW1公网接口配置:

图1

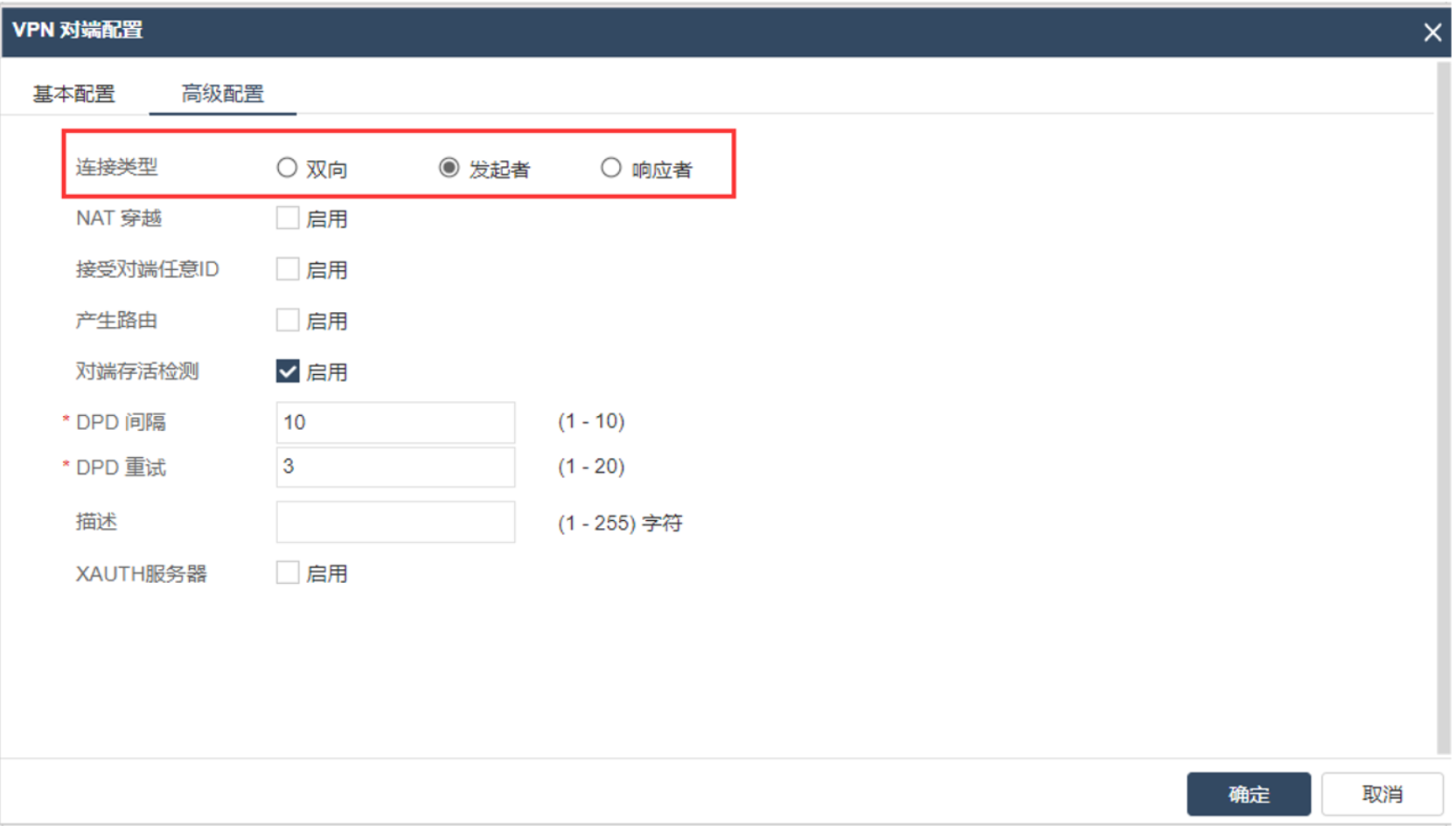

- FW1配置两条IPSecVPN,因为FW1是单出口的一端,所以设置为发起者。

【e0/1-e0/1VPN】

图2

图3

图4

图5

【e0/1-e0/2VPN】

图6

图7

图8

图9

- FW1隧道接口配置(记得在隧道接口中绑定VPN实例):

图10

图11

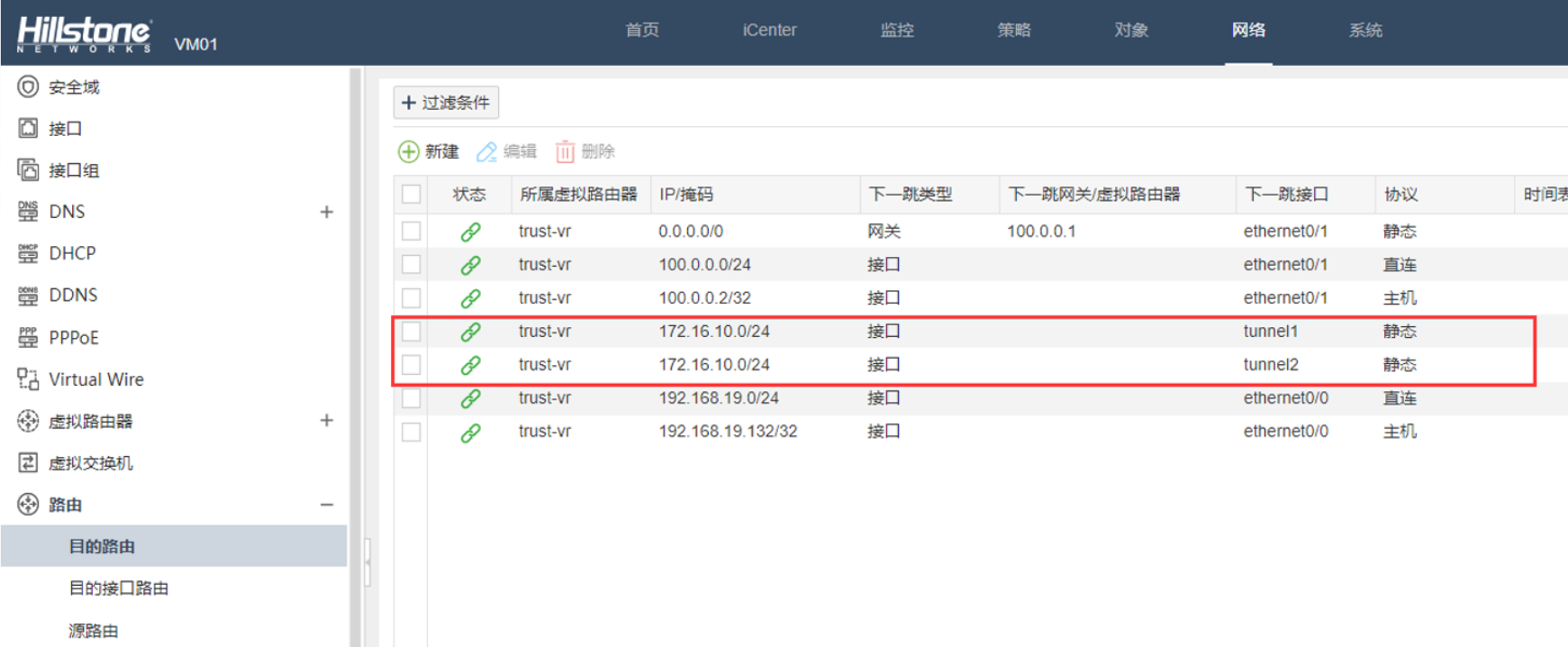

- FW1目的路由配置:

图12

- FW1策略放行(根据内网接口的安全域和tunnel口的安全域放行,本地内网接口安全域为trust,tunnel接口安全域为VPNHub):

图13

3.2.2 FW2配置

- FW2公网接口配置:

图14

图15

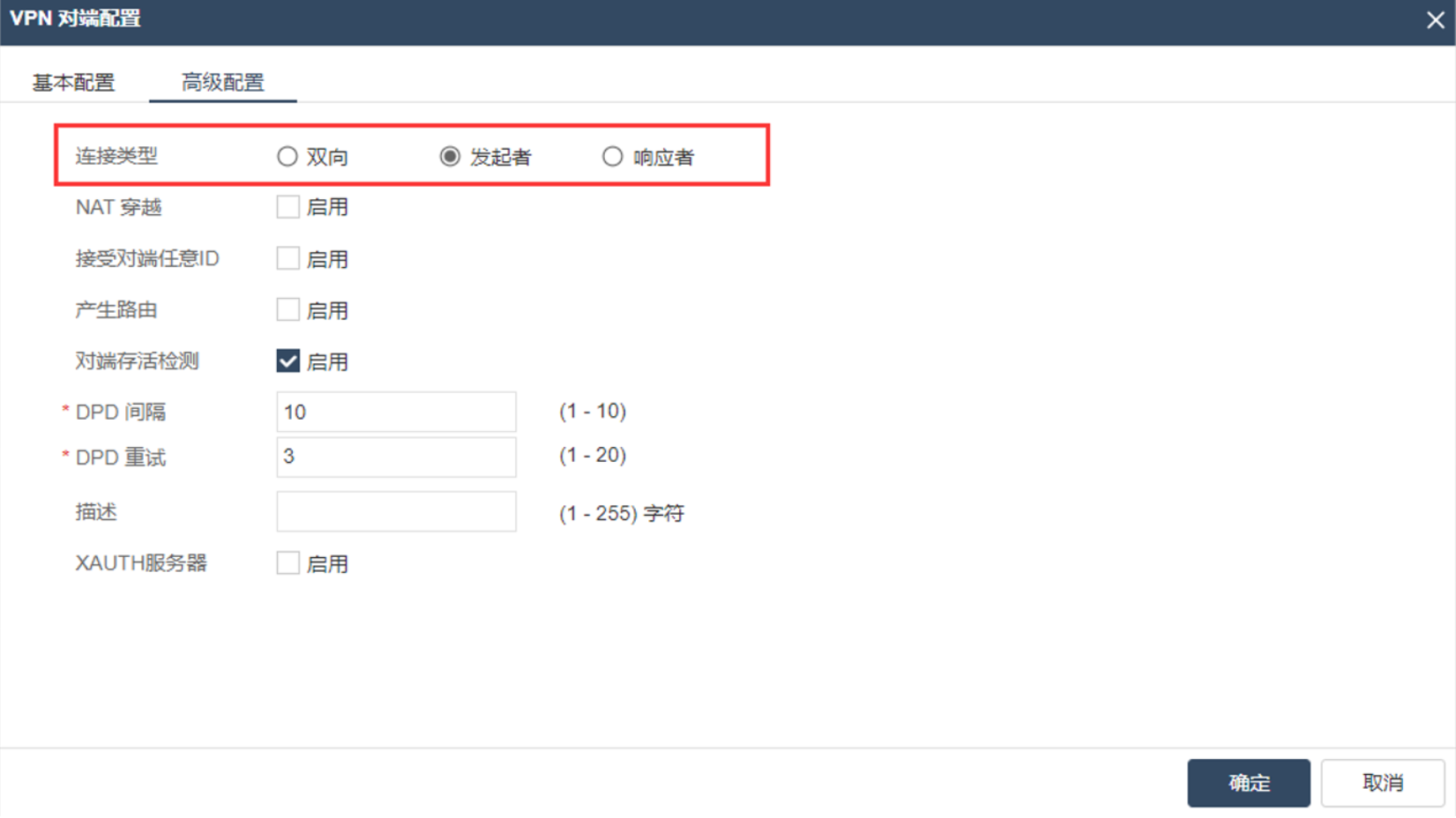

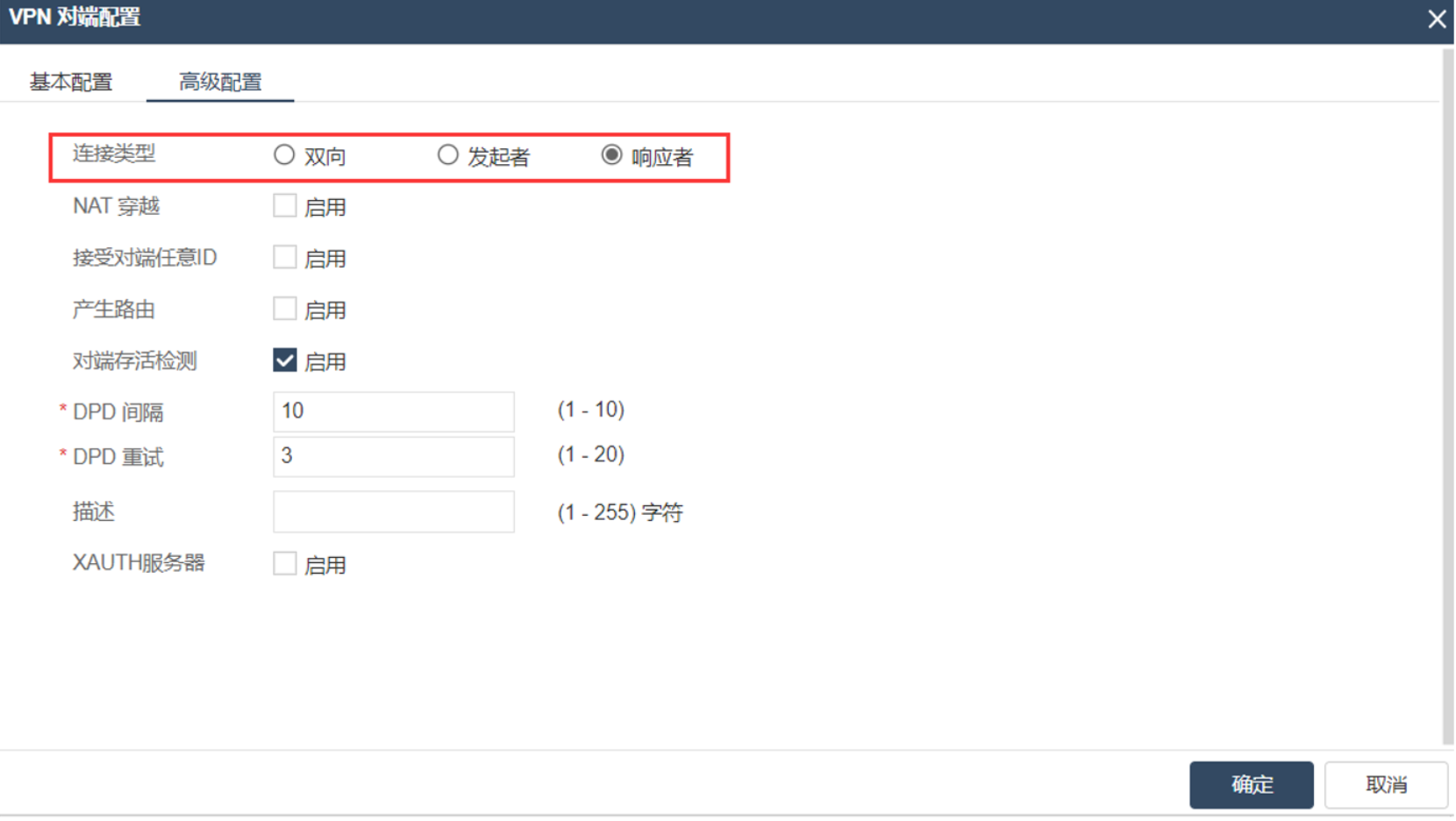

- FW2配置两条IPSecVPN,因为FW2是双出口的一端,所以选择为响应者,这样关闭公网接口的逆向路由之后,回包匹配会话,不会匹配路由,就规避了多出口路由带来的影响。

【e0/1-e0/1VPN】

图16

图17

图18

图19

【e0/1-e0/2VPN】

图20

图21

图22

图23

- FW2隧道接口配置(记得在隧道接口中绑定VPN实例):

图24

图25

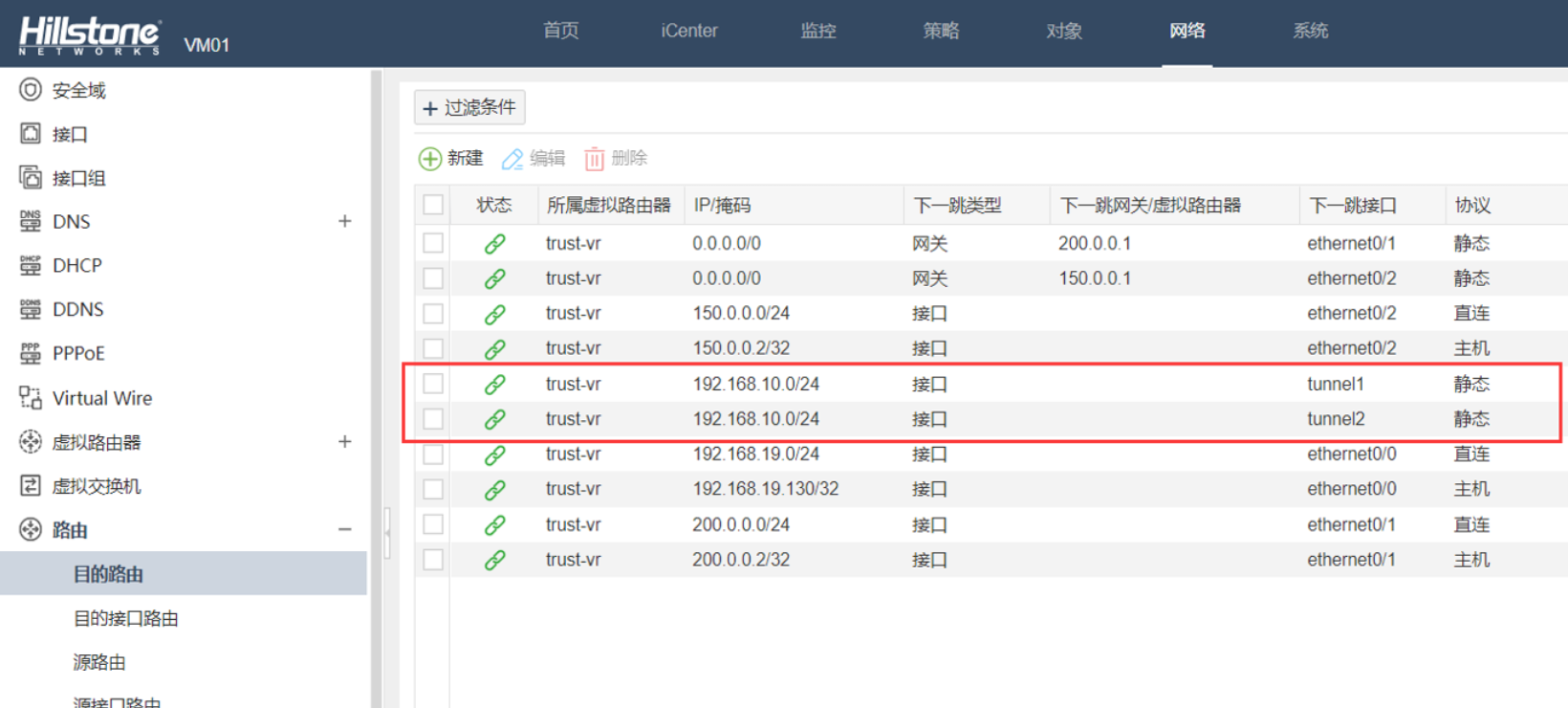

- FW2目的路由配置:

图26

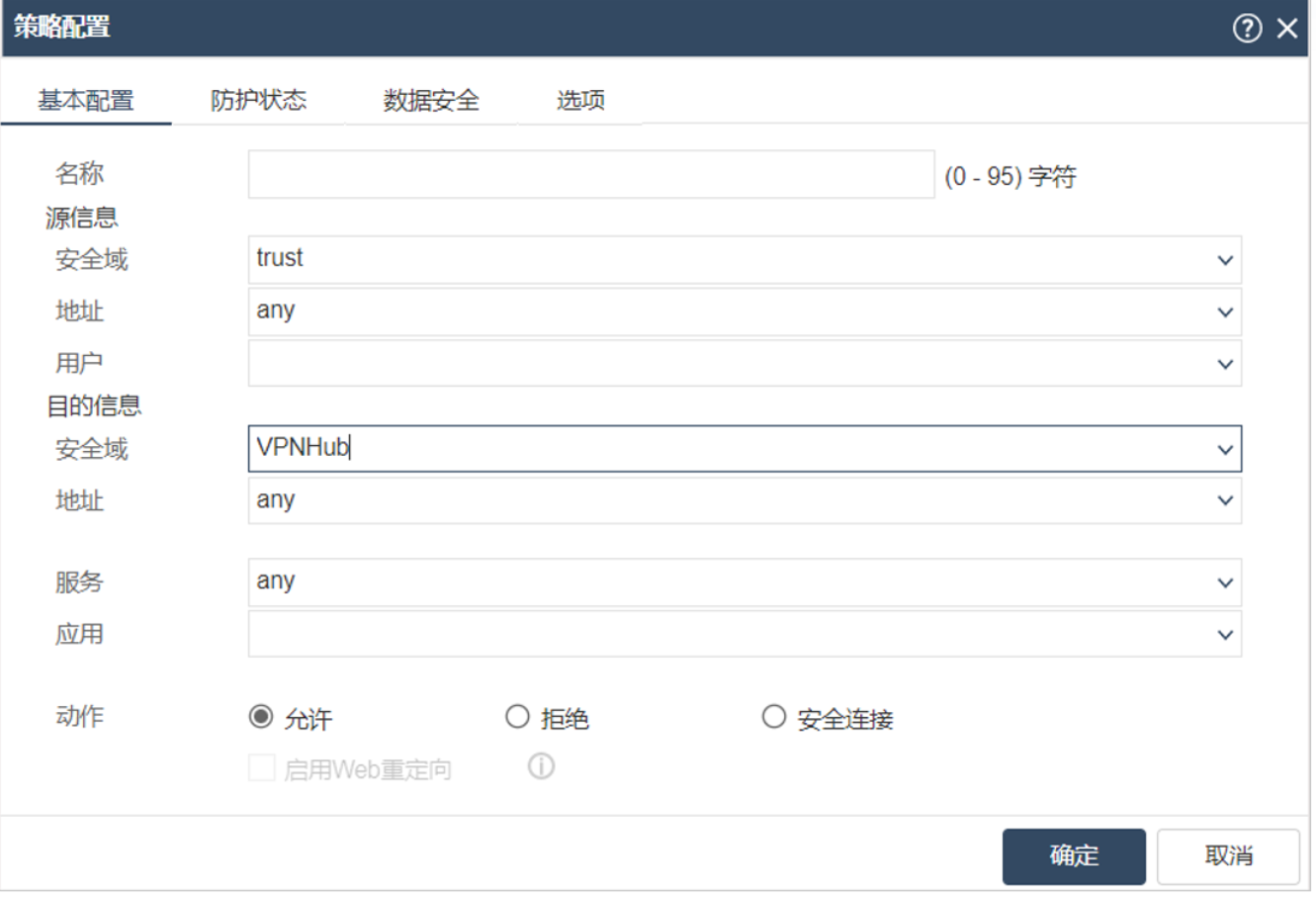

- FW2策略放行(根据内网接口的安全域和tunnel口的安全域放行,本地内网接口安全域为trust,tunnel接口安全域为VPNHub):

图27

4. 结果验证

- 点击网络–VPN–IPSecVPN,右上角的 查看FW1端VPN协商结果,如下图28所示:

图28

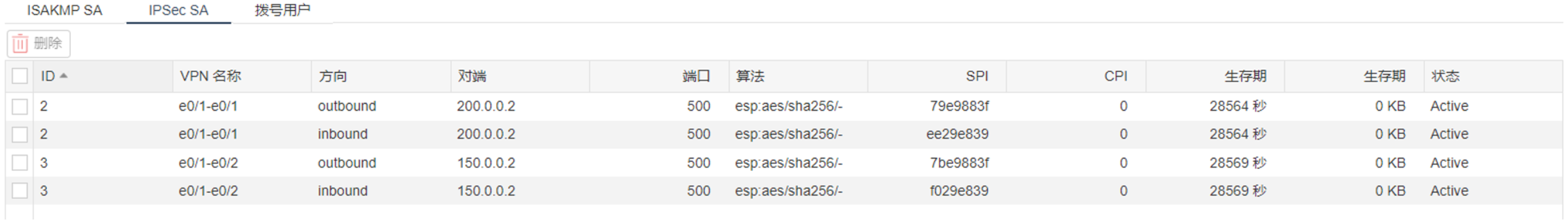

- 点击网络–VPN–IPSecVPN,右上角的IPSec VPN监控查看FW2端VPN协商结果,如下图29所示:

图29

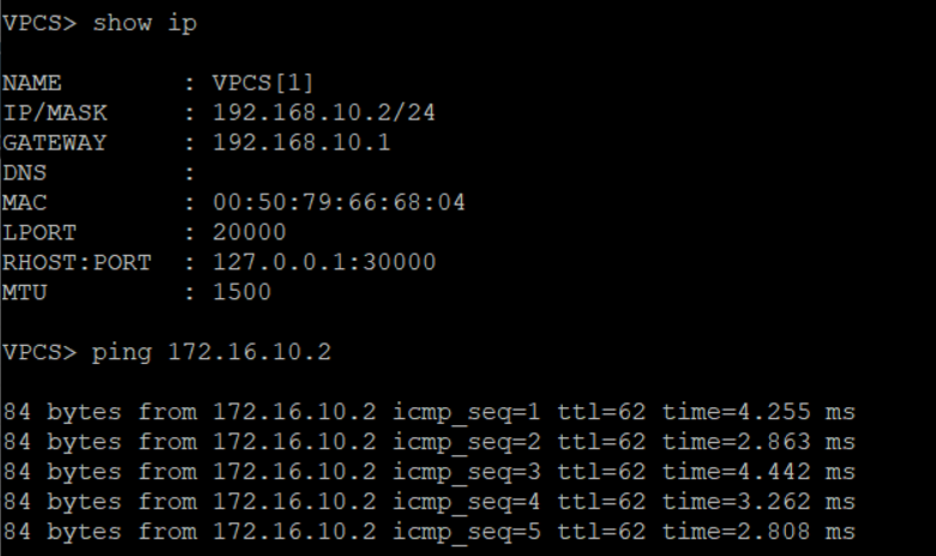

- 在FW1端内网ping FW2端内网,如下图30所示:

图30

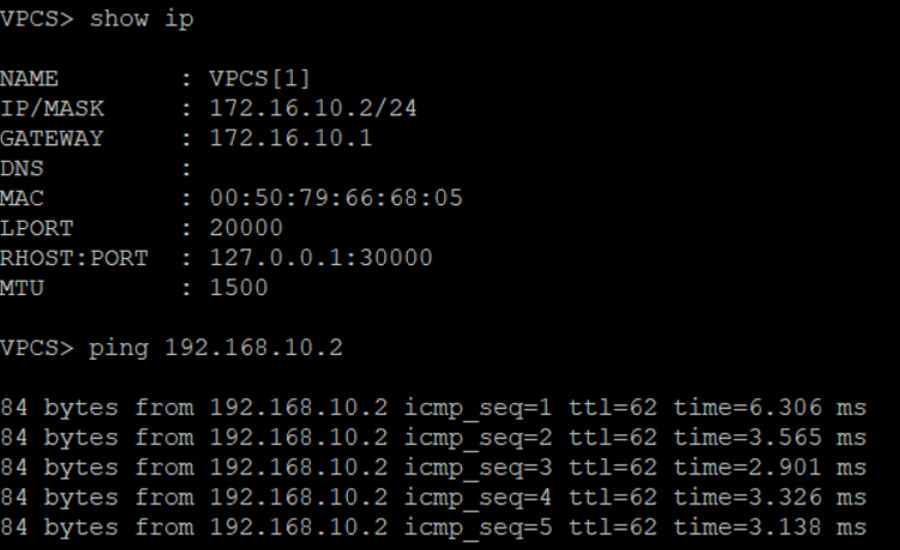

- 在FW2端内网ping FW1端内网,如下图31所示:

声明:本网站的文章部分内容可能来源于网络,仅供大家学习与参考,如有侵权,请联系站长,进行删除处理。本网站所有内容未经授权请勿转载。本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报。